Sicherheitsrisiken lauern in deinem Unternehmen an jeder Ecke, und du wirst es nicht glauben: Das größte Risiko bist du selbst und deine Mitarbeiter. Täglich greifen deine Leute auf interne Systeme und sensible Daten zu, die in einem strengen Sicherheitssystem eingebunden sind. Ein echter Leckerbissen für Social Engineers, die versuchen, durch Nähe zu den Mitarbeitern an Insider-Infos zu kommen. Ein großes Problem, über das noch wenige Bescheid wissen. Nicht verwunderlich also, wenn dein Unternehmen von Social Engineering Angriffen getroffen wird. Klingt besorgniserregend? Dann lies weiter. Wir klären dich auf.

Was ist überhaupt Social Engineering?

Spricht man von Social Engineers oder Social Engineering, sind damit kriminelle Absichten gemeint, um gezielt den Faktor Mensch auszunutzen und zu manipulieren und so einen wirtschaftlichen Vorteil zu erlangen. Du kennst sicher den „Enkel-Trick“, bei dem Ältere abgezockt werden, richtig? So etwas gibt’s auch in der Business-Welt.

Das Bundesamt für Sicherheit in der Informationstechnik erklärt die Vorgehensweise von Social Engineers ganz gut in diesem Video:

(Quelle Video: BSI für Bürger, Social Engineering – der Mensch als Schwachstelle)

Ein Social Engineer nutzt gezielt den Respekt vor Autoritäten oder menschliche Eigenschaften wie Vertrauen, Angst und Hilfsbereitschaft, um Personen zu manipulieren. Typische Ziele sind die Preisgabe vertraulicher Informationen, der Kauf eines Produkts, die Freigabe von Finanzmitteln oder die Installation von Schadsoftware (z. B. Trojaner) auf einem PC im Unternehmensnetzwerk.

Wie verhalten sich Social Engineers?

Social Engineers nutzen verschiedene Methoden, um an geheime Informationen oder unbezahlte Dienstleistungen zu gelangen. Sie spionieren das persönliche Umfeld ihres Opfers aus, täuschen Identitäten vor oder geben sich als Autorität aus.

Es gibt verschiedene Social-Engineering-Methoden, die unterschiedlich verlaufen und – Achtung! – nicht ausschließlich digital ablaufen. Eine der beliebtesten Social-Engineering-Methoden ist das Phishing. Bei dieser unpersönlichen Variante werden fingierte E-Mails mit vertrauenerweckender Aufmachung an potenzielle Opfer versendet. Häufig zielt Social Engineering darauf ab, in IT-Systeme einzudringen (auch Social Hacking genannt), um auf diese Weise an vertrauliche Daten zu gelangen.

Wusstest du, dass du als Geschäftsführer dafür haftest, wenn unbefugte Dritte Zugriff auf deine vertraulichen Daten erhalten? Wie teuer die Konsequenzen sein können, erfährst du in unserem Blogbeitrag „Deutschlandweit einheitliche Bußgeldberechnung bei DSGVO-Verstößen“.

Banales Muster – spektakuläre Datendiebstähle

Das Grundmuster, nach dem ein Social Engineer vorgeht, ist relativ simpel. Nehmen wir das Beispiel eines fingierten Telefonanrufs: Der Social Engineer ruft bei einem Mitarbeiter an und gibt sich als Techniker aus, der vertrauliche Zugangsdaten benötigt. Um glaubwürdig zu wirken, hat er zuvor bereits durch andere Telefonate kleine Informationen über Verfahrensweisen, das tägliche Bürogespräch und die Unternehmenshierarchie gesammelt. Das verschafft ihm beste Voraussetzungen, um zwischenmenschlich manipulieren zu können.

Durch geschickte Wortwahl oder Small Talk über vermeintlich gemeinsame Kollegen baut der Social Engineer Sympathie auf. Falls er nicht kooperieren möchte, nutzt er den Respekt vor Autoritäten aus und droht damit, mit deinem Vorgesetzten zu sprechen. Sehr geschickte Social Engineers wissen möglicherweise sogar im Voraus, welche Mitarbeiter tatsächlich technische Hilfe angefordert haben - ein leichtes Spiel für den Social Engineer.

Wettkampf auf der DEFCON um die besten Tricks

Auf der Hackerkonferenz DEFCON treffen sich bereits seit zehn Jahren die besten Profitrickser und messen sich im Wettbewerb um den besten Social Engineer. In folgendem Video zeigt Jessica Clark, wie sie einem Support-Mitarbeiter einer Telefongesellschaft sensible Geheimnisse entlockt und Zugang zum Kundenaccount des Journalisten Kevin Roose erhält.

Das Video zeigt anschaulich, wie ein Hacker ohne Weiteres einen Angriff auf das Unternehmens-Netzwerk starten kann. Während der Defcon versuchen die Wettbewerbs-Teilnehmer in einem 20-minütigen Telefonat in schalldichten Kabinen und vor Publikum den potenziellen Opfern so viele Details aus der Unternehmens-IT zu entlocken wie nur möglich.

Prominente Social Engineering Fälle

Scheinbar eine banale Methode, um an vertrauliche Informationen zu gelangen. Trotzdem gelingen immer wieder außerordentliche Datendiebstähle auf diese Weise. Beispielsweise gelang es einem amerikanischen Schüler 2015, den privaten E-Mail-Account des damaligen CIA-Direktors John O. Brennan zu öffnen und drei Tage lang darauf zuzugreifen.

Vor allem wurde die Social-Engineering-Methode jedoch durch den Hacker Kevin Mitnick bekannt, der diverse Einbrüche in fremde Computer vornahm. Er selbst sagte, dass Social Engineering bei Weitem die effektivste Methode sei, um an ein Passwort zu gelangen.

Es gibt zahlreiche Beispiele, bei denen auch öffentliche Personen und wichtige Netzwerke immer wieder Opfer von Social Engineering-Angriffen werden. Hier findest du eine Auswahl an besonders spektakulären Fällen:

Robin Sage: Der Fall der fiktiven IT-Expertin

2010 erstellte der US-IT-Experte Thomas Ryan ein Social Media-Profil mit dem Foto und den Interessen einer attraktiven jungen Frau namens Robin Sage. Er nutzte das Profil, um Kontakt zu Mitarbeitern von IT-Unternehmen aufzunehmen und sich als potenzielle Arbeitskraft zu präsentieren. In einigen Fällen gelang es ihm, die Mitarbeiter dazu zu bringen, ihm Zugang zu sensiblen Daten zu gewähren.

The Dark Side of Social Media: Wie Kriminelle LinkedIn nutzen

In einer Studie des Unternehmens "Social Engineering Research Group" wurden mehr als 100.000 LinkedIn-Profile analysiert. Dabei wurde festgestellt, dass Kriminelle diese Plattform häufig nutzen, um sich als legitime Personen auszugeben. Sie erstellen Profile mit gefälschten Namen, Titeln und Referenzen, um das Vertrauen von potenziellen Opfern zu gewinnen.

Phishing-Angriff auf den Bundestag

Im Jahr 2015 wurde der Bundestag Opfer eines Phishing-Angriffs. In diesem Fall wurden E-Mails an Bundestagsabgeordnete und Mitarbeiter verschickt, die angeblich von einem Mitarbeiter des Bundestages stammten. Die E-Mails enthielten Links zu gefälschten Websites, die die Opfer dazu verleiteten, ihre Zugangsdaten einzugeben.

CEO-Fraud: Wie Kriminelle CEOs dazu bringen, Geld zu überweisen

CEO-Fraud ist eine Form von Social Engineering, bei der Kriminelle sich als CEO eines Unternehmens ausgeben und Mitarbeiter dazu bringen, Geld auf ein gefälschtes Konto zu überweisen. In einem Fall aus dem Jahr 2016 gelang es Kriminellen, den CEO eines deutschen Unternehmens um 22 Millionen Euro zu betrügen.

CEO-Fraud-Angriff auf die Stadt Köln

Im Jahr 2022 wurde die Stadt Köln Opfer eines CEO-Fraud-Angriffs. In diesem Fall gaben sich Kriminelle als Oberbürgermeister der Stadt Köln aus und riefen einen Mitarbeiter des Kölner Rathauses an. Sie behaupteten, dass es ein Problem mit dem Computersystem der Stadt gebe und der Mitarbeiter Geld auf ein gefälschtes Konto überweisen müsse. Der Mitarbeiter überwies daraufhin 1 Million Euro auf das gefälschte Konto.

Spoofing: Wie Kriminelle die Identität anderer Personen annehmen

Spoofing ist eine Form von Social Engineering, bei der Kriminelle die Identität anderer Personen annehmen, um sich Zugang zu sensiblen Daten oder Systemen zu verschaffen. In einem Fall aus dem Jahr 2017 gelang es Kriminellen, die Identität eines Mitarbeiters eines US-Energieunternehmens anzunehmen und sich Zugang zu einem Computersystem zu verschaffen.

Pretexting-Angriff auf einen Bankkunden

Im Jahr 2022 gaben sich Kriminelle als Mitarbeiter einer Bank aus und riefen einen Bankkunden an. Sie behaupteten, dass es ein Problem mit dem Konto des Kunden gebe und der Kunde seine Zugangsdaten eingeben müsse, um das Problem zu beheben. Der Kunde gab daraufhin seine Zugangsdaten an die Kriminellen weiter.

Die erste deutsche Cyberkatastrophe: Der Hackerangriff auf den Landkreis Anhalt-Bitterfeld

Am 6. Juli 2021 wurde der Landkreis Anhalt-Bitterfeld Opfer eines Hackerangriffs. Die Angreifer verschlüsselten alle Daten und forderten Lösegeld. Als Reaktion darauf rief der Landkreis für 210 Tage den Katastrophenfall aus und schaltete alle IT-Systeme ab. Dieser Angriff hat gezeigt, dass gerade auch deutsche Behörden und Verwaltungen anfällig für Cyberangriffe sind. Der MDR hat einen hörenswerten Podcast über den Vorfall und den genauen Ablauf der Ereignisse mit dem Titel "You are fucked – Deutschlands erste Cyberkatastrophe".

Diese Fälle zeigen, dass Social Engineering Angriffe in verschiedenen Formen auftreten und Unternehmen und Privatpersonen gleichermaßen betreffen können. Es ist wichtig, sich über die verschiedenen Arten von Social Engineering Angriffen zu informieren und sich mit den wichtigsten Sicherheitsmaßnahmen vertraut zu machen, um sich vor diesen Angriffen zu schützen.

Die Motivation hinter Social Engineering

Der Erfolg von Social Engineering lässt sich relativ leicht zusammenfassen: Menschen sind leicht manipulierbar, somit ein schwaches Glied in der Kette, deshalb ist der Mensch selbst der größte Risikofaktor. Die Motivation, die bei Social Engineering Angriffen dahintersteckt, ist nicht neu. Meistens geht es um folgende Punkte:

- Industriespionage

- Identitätsdiebstahl

- Spaß oder Macht

- Finanzielle Gründe

- Soziale Gründe (z.B. der Ex-Partner)

Wie kann ich mich gegen Social Engineering wehren?

Eine Abwehr von Social Engineering ist nicht besonders leicht zu bewerkstelligen, da der Social Engineer normalerweise positive menschliche Eigenschaften ausnutzt: in Notsituationen unbürokratisch zu helfen oder auf Hilfe mit Gegenhilfe zu reagieren. Um Social Engineering zu bekämpfen, kann nur der Mitarbeiter selbst den wichtigsten Beitrag dazu leisten. Identität und Berechtigung eines Ansprechenden sollten zweifellos sichergestellt werden, bevor er weitere Handlungen vornimmt.

Tipps zur Abwehr von Social Engineering-Angriffen: Wichtige Grundsätze im Überblick

- Wenn du dir nicht sicher bist, ob die Identität des Absenders einer E-Mail echt ist, solltest du immer misstrauisch sein.

- Gib auch bei Anrufen keine scheinbar unwichtigen Daten sorglos an Unbekannte weiter, da sie diese Informationen für weitere Angriffe nutzen können.

- Unter keinen Umständen solltest du persönliche oder finanzielle Daten preisgeben, wenn du auf eine E-Mail-Anfrage antwortest, unabhängig davon, von wem die Nachricht zu kommen scheint.

- Verwende keine Links aus E-Mails, die persönliche Daten als Eingabe verlangen. Gib stattdessen die URL selbst im Browser ein.

- Wenn du dir über die Echtheit des Absenders nicht sicher bist, kontaktiere ihn telefonisch, um die Authentizität der E-Mail zu überprüfen.

Sensibilisiere deine Mitarbeiter

Der beste Weg, um deine Mitarbeiter auf das Thema Social Engineering zu sensibilisieren, ist die direkte Auseinandersetzung mit der Problematik. Dabei ist das Wichtigste auch das Schwierigste – das Sicherheitsbewusstsein an sich. Dieses zu entwickeln und verbreiten, ist eine schwierige Aufgabe. Es geht um das Gemeinschaftsgefühl in der Firma und wie die Gesellschaft generell über Sicherheit in der IT aufgeklärt ist.

Möglichkeiten zur Steigerung des Bewusstseins

- Es sollte generell selbstverständlich sein, dass Daten sensibel sind und geschützt werden müssen

- Alle Mitarbeiter sollten verstehen, warum sie etwas tun dürfen oder müssen

- Informiere klar und deutlich über die Sicherheit und die Funktionsweise der IT-Sicherheitssysteme

Weitere praktische Hinweise, die du in deinem Unternehmen umsetzen kannst

- Lasse alle Mitarbeiter regelmäßig schulen

- Hänge Warnhinweise, Poster und Aufkleber auf

- Gehe sensibel mit Autorisierungen um

- Halte diese, wenn möglich, gering und schule die betroffenen Personen besonders intensiv

- Vernichte stets alte Dateien, Papiere und sensible Dokumente und verwende keine standardisierten Passwörter oder Log-ins.

- Nutze für alle Mitarbeiter und Systeme im Unternehmen (E-Mail, Fileserver, Cloud-Tools) einen Passwort-Manager, eine Multi-Faktor-Authentifizierung und Passkeys.

Informationssicherheit & Datenschutz - an alles gedacht?

Bist du in deiner Firma fit im Hinblick auf Informationssicherheit und Datenschutz? Wir beraten dich gerne zu den Themen und helfen dir, dein Unternehmen sicher aufzustellen. Vereinbare noch heute ein Gespräch mit Digimojo.

Weitere Infos und Materialien zum Thema Social Engineering

Hier findest du noch einige hilfreiche Materialien zum Thema Social Engineering:

PDF-Leitfaden "Verhaltensregeln zum Social Engineering"

Der Verein Deutschland sicher im Netz e. V. hat einen Leitfaden "Verhaltensregeln zum Social Engineering" ausgearbeitet. In der Broschüre erfährst du anhand konkreter Beispiele, wie du und deine Mitarbeiter im Unternehmen im Arbeitsalltag auf Gefahren aufmerksam werden und damit umgehen könnt. Den Leitfaden Social Engineering kannst du als PDF direkt auf der Website von Deutschland sicher im Netz herunterladen.

DsiN-Blog IT-Sicherheit für den Mittelstand

Im Blog von Deutschland sicher im Netz findest du hilfreiche Beiträge in verständlicher Sprache zu Themen wie Cloud, Cyberkriminalität, Datenschutz, E-Mail-Sicherheit, IT-Strategie, Mobile Kommunikation und Sicherheitsmaßnahmen.

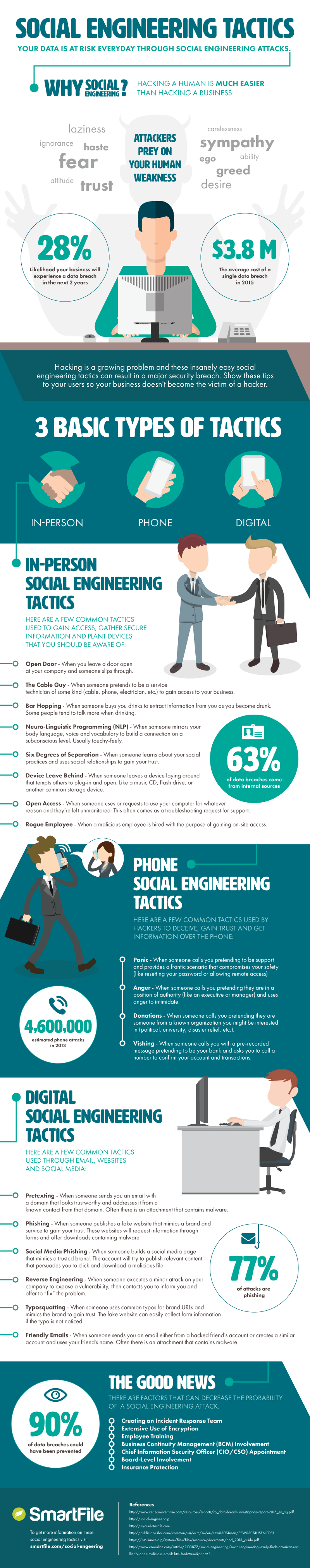

Infografik Social Engineering Taktiken

Das amerikanische Unternehmen Smartfile hat eine anschauliche Infografik zu den verbreitetsten Taktiken erstellt.